- Arbeiten 4.0

- Arbeitsplatzgrenzwerte

- Asbest an Arbeitsplätzen

- Berufskrankheiten

- Biostoffe

- CLP-Verordnung

- Elektromagnetische Felder

- Endokrine Disruptoren

- Ergonomie

- Exposition-Risiko-Beziehung (ERB)

- Hautgefährdung

- Industrial Security

- Klimawandel und Arbeitsschutz

- KMR-Liste

- Kollaborierende Roboter

- Künstliche Intelligenz

- Lärm

- Mobile Bildschirmarbeit

- Mutterschutz

- Nanopartikel am Arbeitsplatz

- Optische Strahlung

- Persönliche Schutzausrüstungen (PSA)

- Raumlüftung

- REACH

- Referenzmaterialien

- Regeln und Vorschriften

- Ringversuche

- Vibrationen

- Virtuelle Realität

Das Common Security Advisory Framework (CSAF)

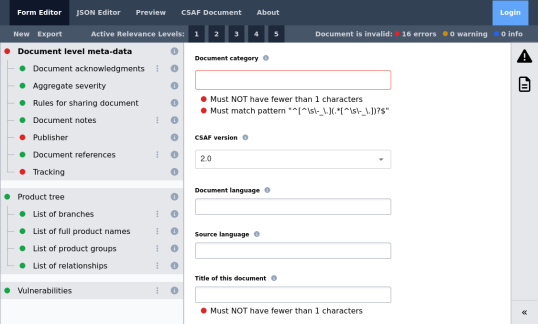

Mit dem Common Security Advisory Framework (CSAF) können Hersteller ihre Handlungsempfehlungen zu Schwachstellen effektiv und ressourcensparend kommunizieren. Grafische Oberflächen wie etwa das kostenlos verfügbare Secvisogram helfen bei der standardkonformen Eingabe und Pflege der Daten.

Bild: https://secvisogram.github.io/

In neuen europäischen Verordnungen werden Hersteller von Produkten mit digitalen Elementen stärker in die Verantwortung genommen. So fordert etwa der Cyber Resilience Act (CRA) in Artikel 14 unter Absatz 8 "Meldepflichten der Hersteller" mit strengen Fristen.

Schwachstellen müssen demnach allen Betroffenen schnell bekanntgemacht und geschlossen werden. Bislang wurden Warnmeldungen zu Schwachstellen allerdings oft gar nicht oder erst mit erheblicher Verzögerung veröffentlicht. Betroffene mussten die Informationen dann selbst in geschlossenen Foren oder herstellereigenen Mailverteilern suchen, wobei die gefundenen Daten und Dokumente dann auch noch in unterschiedlichsten Formaten vorlagen. Diese manuelle Suche und Auswertung bedeutete einen großen Personal- und Zeitaufwand.

Hersteller, Betreiber und Behörden stehen somit vor der Herausforderung, die Daten effizient in ein strukturiertes, maschinenlesbares Format zu überführen, das leicht automatisch weiterverarbeitet werden kann. Ein wesentlicher Teil der Lösung verbirgt sich hinter dem Kürzel CSAF.

Was ist CSAF?

Das Common Security Advisory Framework (CSAF) ist ein offener Standard zur standardisierten Bereitstellung von Informationen über Schwachstellen digitaler Produkte oder von Produkten mit digitalen Elementen.

CSAF basiert auf dem maschinenlesbaren Datenformat JSON (JavaScript Object Notation) und ermöglicht es, maschinenverarbeitbare Security Advisories (Sicherheitsinformationen) zu erstellen, zu veröffentlichen und automatisiert auszutauschen. CSAF-Dokumente beschreiben eine Schwachstelle in konkreten Produkten, ihre Kritikalität und geben Handlungsempfehlungen.

Vorteile von CSAF

-

Skalierbarkeit

Gerade bei großen Infrastrukturen mit vielen unterschiedlichen Systemen erleichtert CSAF das Schwachstellenmanagement erheblich. Auf Betreiberseite kann eine Inventarliste über Tausende Komponenten erstellt werden. Eine Software kann dann etwa nachts die CSAF-Datenbanken der Betreiber für jede einzelne Komponente automatisiert abfragen und morgens einen Bericht mit Handlungsempfehlungen liefern, der nur betroffene Komponenten des Betreibers enthält.

-

Automatisierung und Geschwindigkeit

Durch das maschinenlesbare, standardisiert strukturierte Format lassen sich die Sicherheitshinweise schneller verarbeiten. Betreiber können dann mit einem speziellen Programm automatisiert abfragen, ob eines ihrer Systeme von einer Schwachstelle betroffen ist und nötigenfalls geeignete Maßnahmen einleiten. Ein Hersteller kann im CFAS-Dokument sogar hinterlegen, dass ein Produkt zwar eine Bibliothek mit einer kritischen Sicherheitslücke verwendet, das Produkt in der vorliegenden Form aber von der Sicherheitslücke nicht betroffen ist.

Ende 2021 machten Sicherheitslücken in der Bibliothek log4j weltweit Schlagzeilen und betrafen Millionen Produkte. Betreiber mussten selbst bei den Herstellern nachfragen, ob ihre Produkte betroffen sind. Es gab noch keine verbreitete Lösung wie CSAF, viele Betreiber blieben monatelang im Unklaren, Hersteller-Hotlines waren überlastet. Das führte zu Unsicherheit und wirtschaftlichem Schaden.

Gerade auch, wenn Produkte von berichteten Sicherheitslücken nicht betroffen sind, hilft es allen Beteiligten, wenn diese Information schnell veröffentlicht wird. Im VEX-Profil in CSAF (Vulnerability Exploitability eXchange) lässt sich diese Info verankern und verbreiten.

Wie CSAF mit dem VEX-Profil hilft, zeigt folgendes Beispiel:

Der Hersteller eines Bedienpanels nutzte im Dezember 2021 die Bibliothek log4j mit der Schwachstelle CVE-2021-44228. Durch die spezielle Implementierung der Bibliothek war diese Schwachstelle im Panel aber nicht wirksam. Mit CSAF/VEX kann der Hersteller nun klar kommunizieren, dass das Produkt nicht betroffen ist.

-

Konsistenz und Klarheit

CSAF standardisiert die Art und Weise, wie Sicherheitsinformationen bereitgestellt werden. Für die Kritikalität werden standardisierte Bewertungsskalen verwendet und auch zur semantischen Beschreibung der Schwachstelle existiert ein standardisiertes Vokabular. Die Datenfelder haben eine einheitliche Struktur und können daher leicht übersetzt und barrierefrei dargestellt werden. Das reduziert Missverständnisse und erleichtert die Integration in bestehende Security-Prozesse.

-

Effiziente Zusammenarbeit zwischen Herstellern und Betreibern

Die Zusammenarbeit von Herstellern und Betreibern ist entscheidend für ein effektives Schwachstellenmanagement. Betreiber profitieren von den bereitgestellten Informationen, um Risiken zu bewerten und Maßnahmen zu priorisieren. Umgekehrt können sie Rückmeldungen an Hersteller geben, wenn zusätzliche Informationen oder Anpassungen erforderlich sind. CSAF unterstützt somit eine enge und transparente Zusammenarbeit - der in Zeiten zunehmender Vernetzung und Komplexität digitaler Produkte eine entscheidende Bedeutung zukommt.

Fazit

CSAF ist ein wesentlicher Baustein für modernes Schwachstellenmanagement in der IT-Security. Es fördert die Effizienz, Konsistenz und Geschwindigkeit im Austausch sicherheitsrelevanter Informationen. Durch die standardisierte Zusammenarbeit von Herstellern und Betreibern wird die Sicherheit von IT-Systemen verbessert und die Reaktionszeit auf Schwachstellen verkürzt.

CSAF

Weitere nützliche Infos

Vulnerability Exploitability eXchange (VEX)

Anwendungsbeispiel für VEX von CISA (PDF, 164 KB, nicht barrierefrei)

SBOM

Hinweise der CISA zu Inventarlisten und "Software Stücklisten"

Ansprechperson

Unfallprävention: Digitalisierung - Technologien

Tel: +49 30 13001-3555